TOP Malware. En este segundo número de nuestro Boletín de Ciberseguridad de Anida Latam, hemos querido compartir con ustedes las principales vulnerabilidades que afectan los entornos tecnológicos de organizaciones del sector privado y público en tiempo reciente.

TOP Malware Series: RedLine Stealer

Es un malware de tipo Troyano (RAT) que opera mediante la modalidad de «Malware-as-a-Service» (MaaS). Un malware diseñado para ser comercializado como servicio, permitiendo a todos aquellos interesados en adquirir RedLine, tener una gran de cantidad de acciones dentro de un equipo comprometido.

El negocio de la adquisición de una licencia para utilizar RedLine se realiza mediante dos canales en Telegram, donde se puede solicitar soporte, información del producto y acceso para realizar el pago correspondiente.

RedLine se introduce a través de internet en una estación de trabajo con el propósito de obtener de forma fraudulenta información confidencial de la víctima, a la vez que su nombre de acceso a sitios web, contraseña o número de tarjeta de crédito.

Página web fraudulenta para distribuir RedLine como una «actualización» a Windows 11

Ransomware en PCs del Poder Judicial “cryptolocker”

El Poder Judicial en Chile, emitió una alerta informática por un ransomware en su red y pidió a los funcionarios no abrir ni leer correos o mensajes “de dudosa procedencia”. La afectación mantuvo a los sistemas con graves problemas, por lo que se suspendieron algunas audiencias programadas. Fueron atacados por un ransomware que agrega la extensión » cryptolocker » a los archivos encriptados.

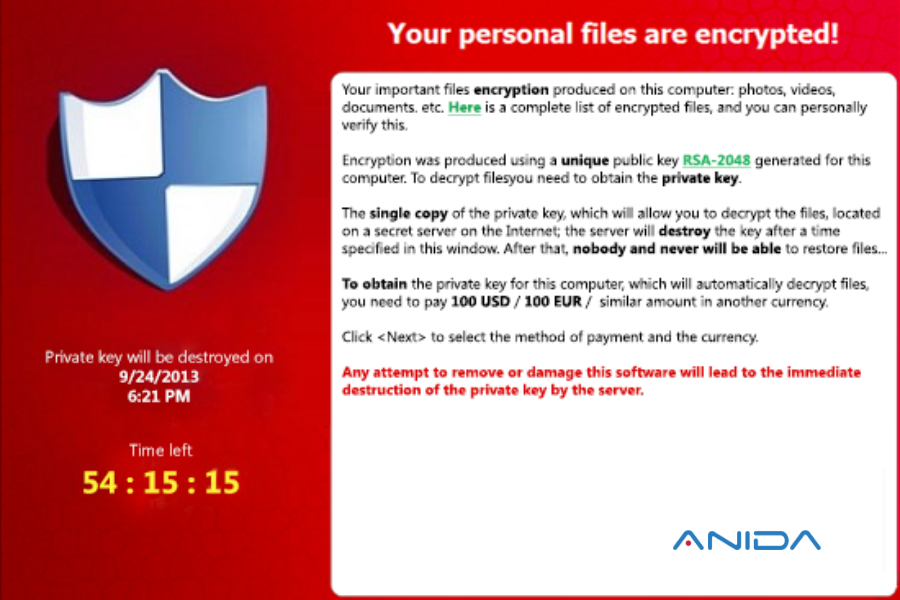

El CryptoLocker es una familia reciente de ransomware cuyo modelo de negocio se basa en la extorsión al usuario a través del secuestro de archivos, pidiendo un rescate por ellos (con tiempo límite para poder recuperarlos).

Es importante destacar que por lo general no se recomienda realizar los pagos solicitados, esto porque no asegura que el equipo secuestrado sea devuelto, al igual que la integridad de los datos afectados.

El CryptoLocker utiliza técnicas de ingeniería social, para conseguir que sea el propio usuario quien lo ejecute. Concretamente la víctima recibe un correo, simulando provenir de una empresa de logística, que lleva adjunto un ZIP con contraseña. Cuando el usuario lo abre introduciendo la contraseña que viene en el email, cree que dentro hay un fichero PDF y al abrir ejecuta el troyano. CryptoLocker se aprovecha de la política de Windows de ocultar las extensiones por defecto, de tal forma que el usuario es engañado “gracias” a esta característica de Windows.

Lo primero que hace el troyano una vez se ejecuta en el equipo de la víctima, es obtener la clave pública (PK) de un servidor C&C. Para conseguir conectarse a su servidor, el troyano incorpora un algoritmo conocido como Mersenne twister para generar nombres de dominios aleatorios (DGA). Este algoritmo utiliza como semilla la fecha del día y puede generar hasta 1000 dominios diferentes cada día, de una longitud fija.

Cuando el troyano ha terminado de cifrar todos los ficheros que tiene a su alcance, muestra el siguiente mensaje en el que pide el rescate, dando un tiempo máximo para pagar antes de destruir la clave privada que guarda el autor.

Continuaremos informando sobre vulnerabilidades que afectan a entornos tecnológicos de organizaciones del sector privado y público, en el siguiente número de este boletín.

TOP Malware

TOP Malware

El rápido desarrollo de la automatización inteligente está marcando el inicio de una nueva era de productividad e innovación en las empresas.

El creciente interés por la Inteligencia Artificial y la modernización de las aplicaciones está incrementando el gasto de los servicios en la nube